Infos bzgl. Auslagerung und Sicherheit

Auf dieser Seite finden Sie weitere allgemeine Informationen zu den okular-Tools im Basis-Abo und LSI-Paket sowie allgemein zur okular-Tool-Plattform, auf denen die okular-Tool Webanwendungen betrieben werden.

Zusammen mit dem von uns gesendeten Verträgen sollten Sie alle Informationen z.B. für eine Risikoanalyse bzw. Einstufung in Auslagerung oder Fremdbezug vorliegen haben.

Einstufung der Cloud-Dienstleistung

Die okular-Tools sind aus Sicht einer nutzenden Bank Software-as-a-Service (SaaS) Leistungen. Die Webanwendungen werden dabei von der parcIT in der Microsoft Azure Cloud (Azure) betrieben. Ausschließlich freigeschaltete Kunden der parcIT haben Zugriff auf die okular-Tool-Plattform. Die Cloud-Infrastruktur ist dabei virtuell abgetrennt, so dass es sich um eine (virtuelle) Community Clouddienstleistung gemäß der Orientierungshilfe zu Auslagerungen an Cloud-Anbieter der BaFin und der Deutschen Bundesbank handelt.

Hinweis für nutzende Banken: Sollte eine Einstufung als “Community Cloud” nicht möglich sein, ist eine Einstufung als “Public Cloud” am zutreffendsten.

Mandantentrennung

Die Daten der Kunden, die ggf. je nach okular-Tool gespeichert werden, werden dabei logisch voneinander getrennt. Die effektive Mandantentrennung erfolgt dabei über die Nutzerdaten (eindeutige Zuordnung eines authentifizierten Nutzers zu einem Mandanten).

RZ-Standort

Die verwendete Infrastruktur der okular-Tool-Plattform wird in der Region Germany West Central betrieben. Backups erfolgen im Server-Netz der parcIT.

Der Authentifizierungsdienst wird ebenfalls in Deutschland betrieben, wobei sich das gemanagte Backup-System in Dublin (Irland) befindet.

Daten in der okular-Tool-Plattform

In der okular-Tool-Plattform selbst gespeicherte Personenbezogene Daten sind ausschließlich die Nutzernamen und Mailadressen der durch die Bank registrierten Nutzer.

Darüber hinaus ist der Umfang der zu verarbeitenden und ggf. zu speichernden Daten vollständig von jeder einzelnen App abhängig.

Die Webanwendungen auf der okular-Tool-Plattform haben dabei keinen Zugriff auf andere Systeme in der Bank. Datenaustausch (Import / Export von Daten) erfolgt immer nur direkt durch den Nutzer.

Schnittstellen

Die okular-Tool-Plattform hat keine direkte Verbindung zum parcIT-internem Netz. Für Wartungs-/Servicezugriffe werden adhoc sichere Verbindungen aufgebaut und nach Fertigstellung wieder geschlossen.

Weitere Informationen zu MS-Azure

Microsoft investiert jährlich mehrere Milliarden Dollar in das Thema Cyber-Security. Die Sicherheitsmaßnahmen von Azure können auf der folgenden Seite nachgelesen werden:

Hier können beispielsweise zu den Themen:

- Schutz von Daten

- Netzwerksicherheit

- Sicherheit der Infrastruktur (unter Anderem physische Sicherheit im Rechenzentrum)

- Sicherheit virtueller Computer

- Datenbanksicherheit

Informationen eingeholt werden.

Microsoft wird regelmäßig zu IT-Sicherheitsthemen zertifiziert:

Vor Vertragsabschluss bestätigen wir Ihnen gerne, dass unser Datenschutzbeauftragter im vor-Ort-Audit des letzten Jahres keine Verstöße gegen die mit unseren Kunden vereinbarten TOM festgestellt hat.

Sobald zwischen unseren Unternehmen eine entsprechende vertragliche Basis existiert, stellen wir Ihnen gerne den detaillierten Bericht über das Audit zur Verfügung.

Übersicht Berichte

Nach Vertragsabschluss mit der Klassifizierung der Leistung als Auslagerung stellt die parcIT diverse Berichte zur ausgelagerten Dienstleistung zur Verfügung.

Im Wesentlichen sind das aktuell gemäß Rahmenvertrag §8.1.2:

- IDW PS 951 (jährlich)

- IDW PS 880 (siehe unten)

- Revisionsberichte (quartalsweise)

- Datenschutzbericht (jährlich)

- Notfallberichte (jährlich)

Diese Berichte können Sie jederzeit über das Kundenportal einsehen und herunterladen.

Ebenfalls können Sie sich bei der Einstellung von neuen Berichten informieren lassen.

Prüfungsstrategie IDW-PS 880

Für alle okular-Tools mit unmittelbarer Rechnungslegungsrelevanz (z. B. okular PWB BFA7) werden Funktionsprüfungen gemäß IDW PS 880 durchgeführt. Weiter wird jedes Jahr eine Auswahl an okular-Tools repräsentativ gemäß IDW PS 880 geprüft.

Die erste Prüfung von okular PWB BFA7 wurde zum 31.01.2023 beendet.

Die Prüfungsberichte werden im Kundenportal der parcIT veröffentlicht.

Aufbau der Infrastruktur

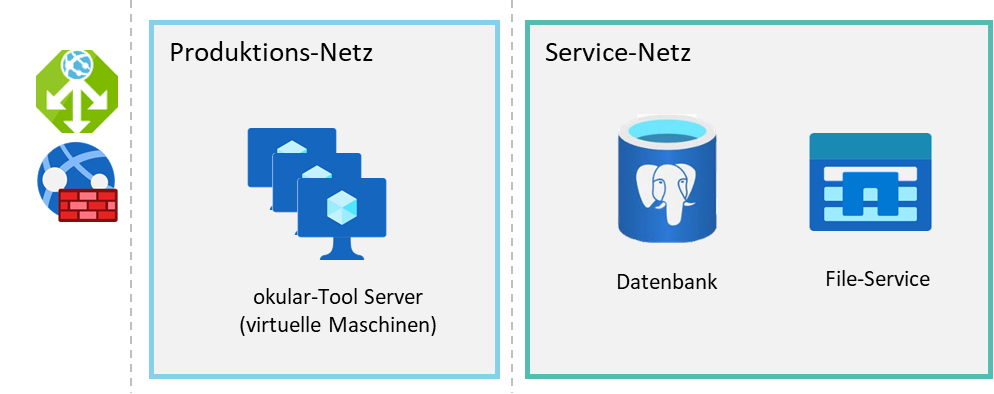

Zur Darstellung der Sicherheitsmaßnahmen folgt ein stark vereinfachter Aufbau der Infrastruktur:

Abbildung 1: Aufbau okular-Tool-Plattform

Segmentierung und Firewallschutz

Die verschiedenen Komponenten sind durch die Bildung von verschiedenen Netzen segmentiert. So können Zugriffe und Datenflüsse bedarfsgerecht gesteuert bzw. abgesichert werden. Den Servern bzw. Webanwendungen im Produktions-Netz werden die notwendigen Zugriffe gewährt.

Die okular-Tool-Plattform ist auch vom parcIT-Internen Netz separiert. Service-Zugriffe durch parcIT Mitarbeiter können nur von wenigen Mitarbeitern durchgeführt werden.

Zugriff durch Nutzer

Der einzige Zugriffspunkt auf die Plattform (das Produktions-Netz) von außen liegt am Azure Application Gateway (App-Gateway; links im Bild). Der App-Gateway wird durch eine Firewall und ein Standard Intrusion Detection System geschützt.

Der App-Gateway weist dann einen anfragenden Nutzer nach erfolgreicher Authentifizierung für ein okular-Tool einen der Server im Produktions-Netz zu oder fährt ggf. einen neuen Server hoch. Auf die virtuellen Maschinen im Produktions-Netz oder das Service-Netz kann nicht direkt von außen zugegriffen werden (siehe auch Segmentierung).

Der Zugriff erfolgt dann end-to-end verschlüsselt (https mit Transport Layer Security (TLS) in Version >= 1.2). Der Zugriff eines Browsers, der diesen Verschlüsselungsstandard nicht beherrscht wird abgelehnt.

Virtualisierung

Die eigentlichen Server der okular-Tool-Plattform im Produktions-Netz, auf denen die Webanwendungen laufen, sind virtuelle Maschinen (VM) ohne Gedächtnis. Das bedeutet, dass alle Daten, die im Arbeitsspeicher oder temporären Speicherinstanzen dieser Server zwischengespeichert wird, nach Herunterfahren der VM gelöscht werden. Die VMs werden dabei regelmäßig automatisch neu gestartet. Die temporären Daten in den VMs sind verschlüsselt.